本記事はOracle Cloud Infrastructure Advent Calendar 2021 の Day 23として書いています。

こんにちは。s.tanakaです!

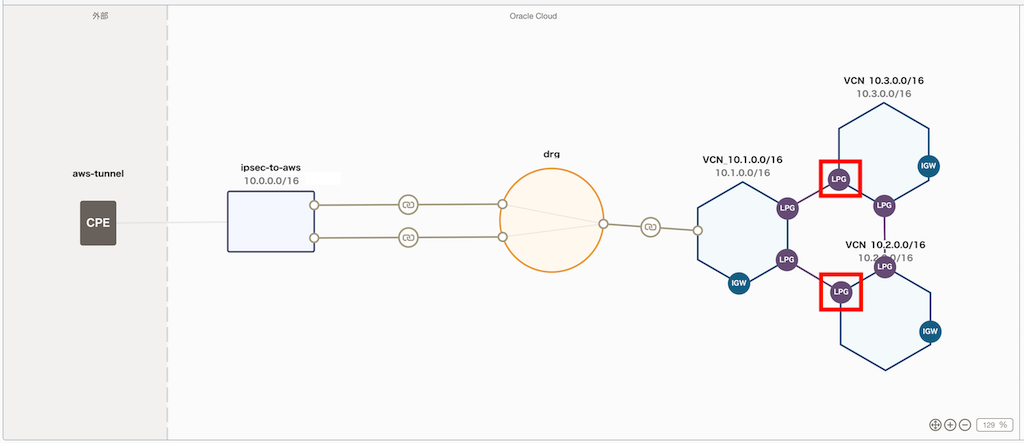

今回はタイトルの通りDRG(動的ルーティングゲートウェイ)、LPG(ローカルピアリングゲートウェイ)を使用してハブ&スポーク構成を設定してみたので、その設定方法をご紹介したいと思います!

ハブ&スポーク構成とは?

ハブ&スポーク構成とは、VPN接続などにおいてハブとなるネットワークを経由して複数のネットワークが相互に接続されるネットワーク構成のことを表します。

メリットとしては、それぞれのネットワークがハブとなるネットワークを経由してVPN先への疎通を行うため、ネットワークが集中し全体の管理がしやすいなどのメリットがあります。

デメリットとしては、ハブとなるネットワークが停止した場合すべてのネットワークがVPN先への疎通が不可になるなどがあります。

今回準備した環境

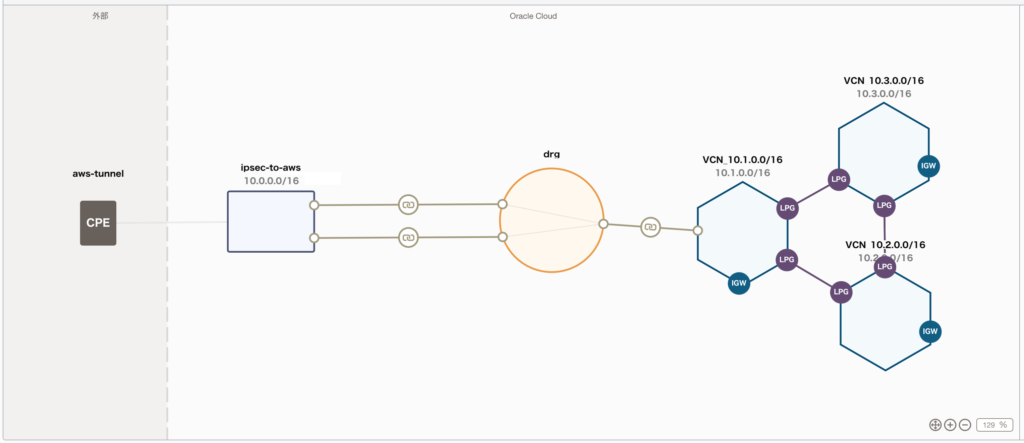

今回、以下図のようなAWSとOCIを拠点間で接続した環境を用意しました。

AWS側にはCIDR「10.0.0.0/16」のVPCを作成し、その中にCIDR「10.0.0.0/24」のサブネットを作成しました。

OCI側にはCIDR「10.1.0.0/16」、「10.2.0.0/16」、「10.3.0.0/16」の3VCNを作成し、それぞれにはCIDR「10.1.0.0/24」、「10.2.0.0/24」、「10.3.0.0/24」のサブネットを作成しました。

この3VCNはLPGを設定しそれぞれ疎通ができるように設定しています。

また、OCI側CIDR「10.1.0.0/16」のVCNにDRGをアタッチし、AWS側CIDR「10.0.0.0/16」のVPCとIPSec接続させて疎通ができる状態に設定しています。

この時点ではCIDR「10.1.0.0/16」のVCNのみがAWS側と疎通できるような状態です。

ここからCIDR「10.1.0.0/16」のVCNをハブとしてすべてのVCNでAWSと疎通ができるように設定していきます!

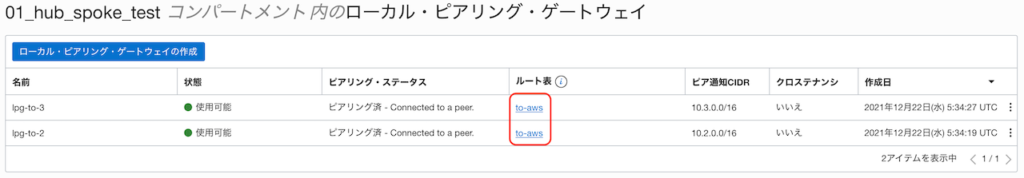

LPGの設定

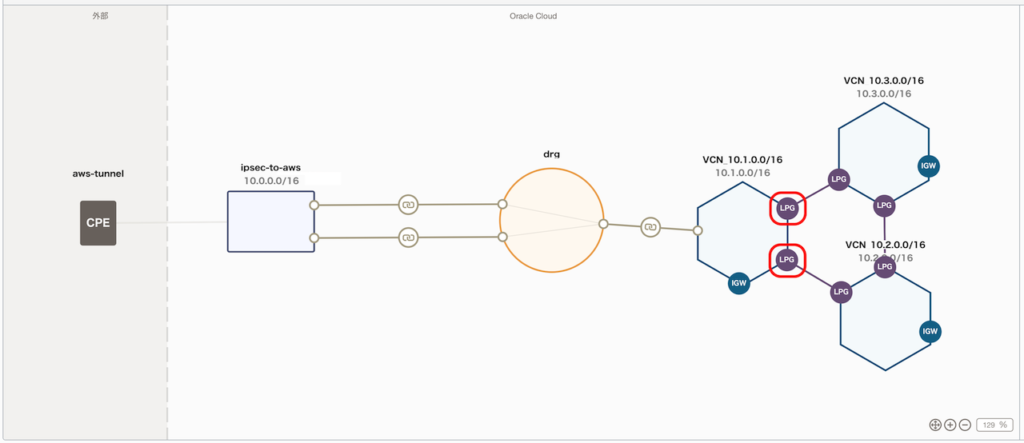

まず最初にLPGの設定を行います。

転送ルーティング用のルートテーブルを作成し、それぞれのLPGに紐づけていきます。

設定するLPGはCIDR「10.1.0.0/16」のVCNにアタッチされている赤枠2つのLPGです。

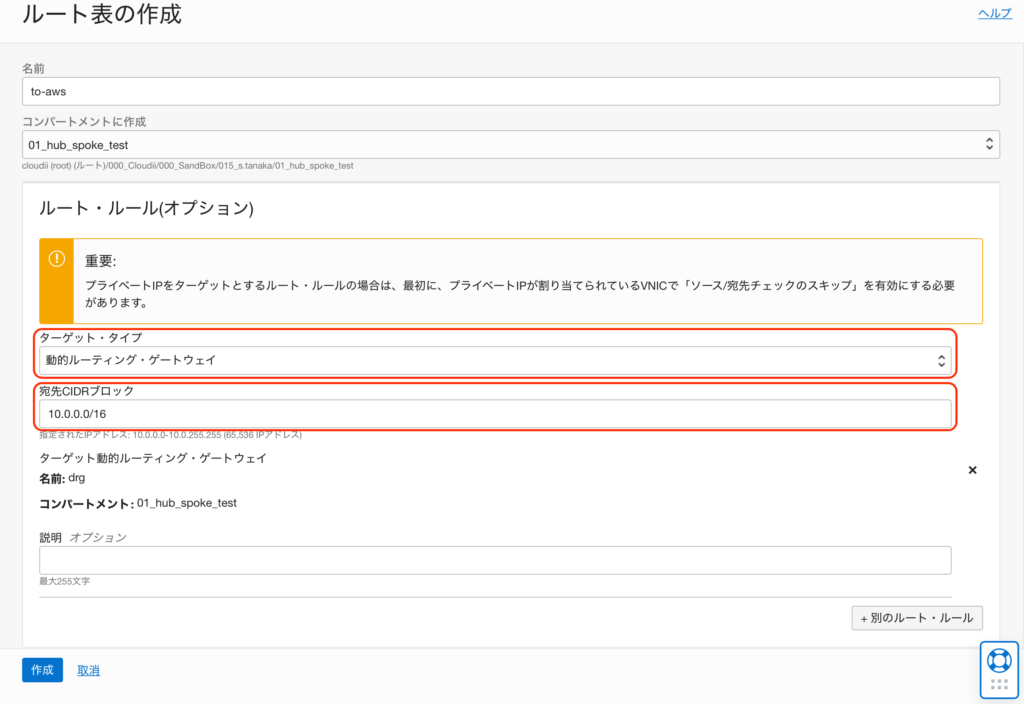

1.転送ルーティング用のルートテーブルを作成します。

ハブとなるVCNにAWSへのルートのターゲットをDRGに向けるルートテーブルを作成します。

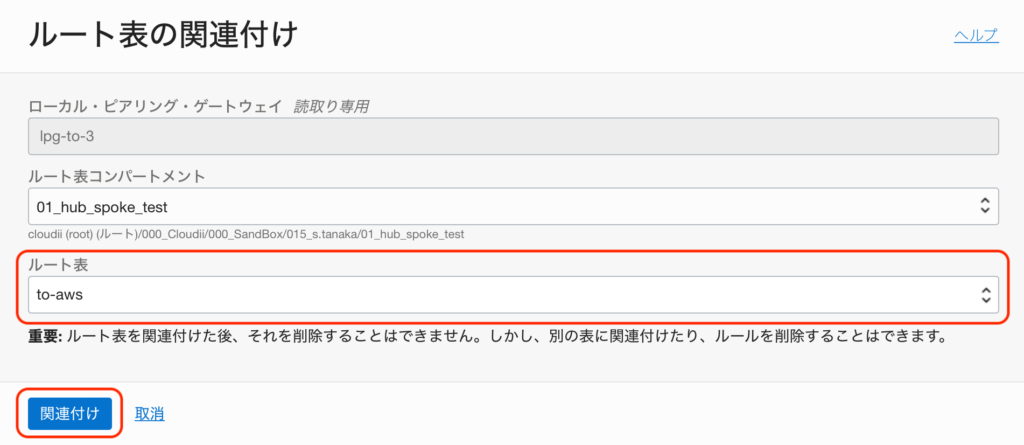

2.各LPGに作成したルートテーブルを関連付けます。

LPG画面、右のメニューから「ルート表の関連付け」を選択します。

3.先程作成したルートテーブルを選択し、「関連付け」を選択します。

4.関連付けられました。どちらのLPGにも関連付けておきます。

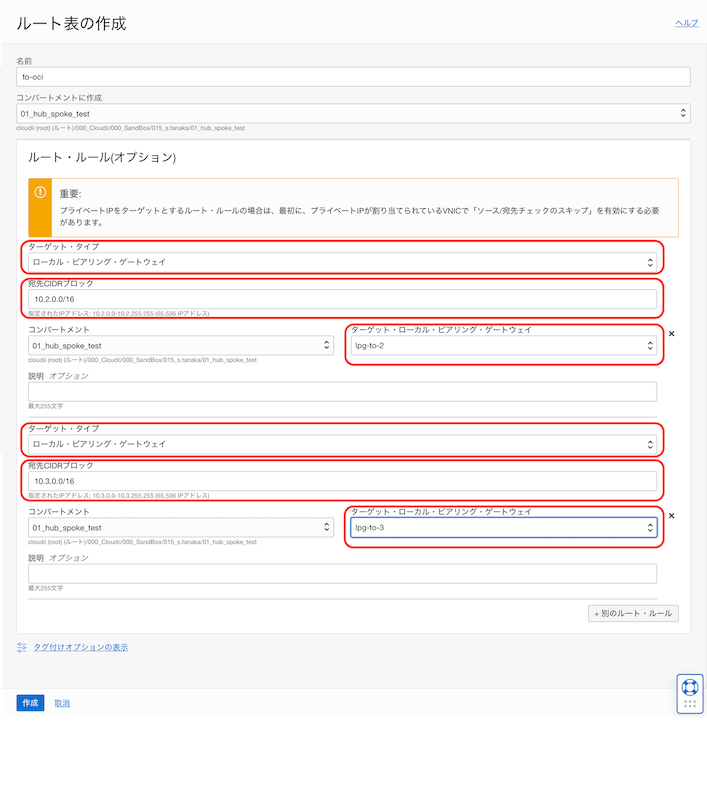

DRGの設定

次はDRGの設定を行います。

LPGと同様に転送ルーティング用のルートテーブルを作成し、DRGに紐づけていきます。

1.転送ルーティング用のルートテーブルを作成します。

CIDR「10.2.0.0/16」、「10.3.0.0/16」のVCNそれぞれに関連付けられているLPGへのルートを以下のように設定します。

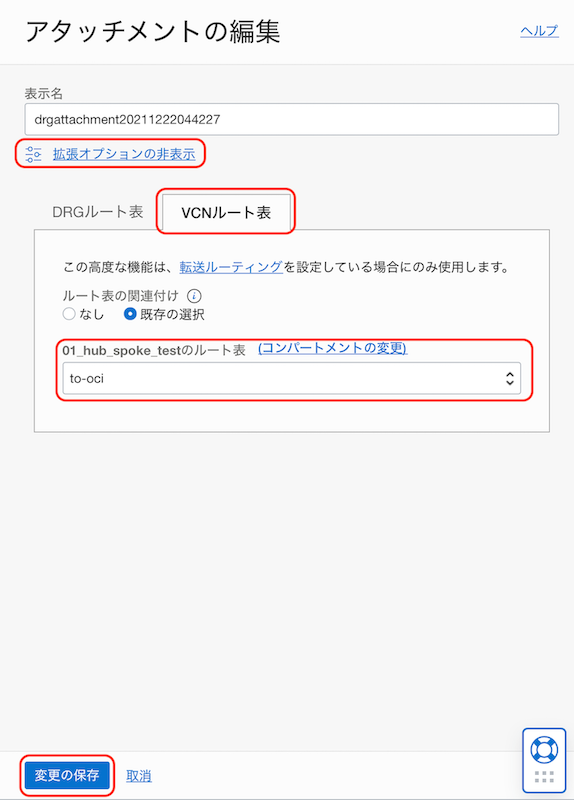

2.DRGに作成したルートテーブルを関連付けます。

VCN画面からDRGのアタッチメント名を選択します。

3.「編集」を選択します。

4.アタッチメントの編集画面から「拡張オプションの表示」→「VCNルート表」画面から先程作成したルートテーブルを選択し、「変更の保存」を選択します。

ルート表設定

最後にサブネット「10.2.0.0/24」、「10.3.0.0/24」に紐付けられているルートテーブルを編集します。

AWSへのルートを下記赤枠のLPGへ向けるように設定します。

実際の設定は下記のような設定となります。

サブネット「10.3.0.0/24」にも同様の設定を行います。

以上でハブ&スポーク構成の設定が終わりました!

実際に疎通できるか確認してみましょう。

疎通確認

OCI側のサブネット「10.2.0.0/24」、「10.3.0.0/24」にそれぞれインスタンスを立ち上げ、AWS上のインスタンス(10.0.0.172)へping疎通を確認してみます。

1.まずはサブネット「10.2.0.0/24」上のインスタンスから、AWS上のインスタンスへpingを打ってみます。

[root@pingtest-10-2-0-024 ~]# ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: ens3: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 9000 qdisc pfifo_fast state UP group default qlen 1000

link/ether 02:00:17:02:60:a7 brd ff:ff:ff:ff:ff:ff

inet 10.2.0.45/24 brd 10.2.0.255 scope global dynamic ens3

valid_lft 82559sec preferred_lft 82559sec

inet6 fe80::17ff:fe02:60a7/64 scope link

valid_lft forever preferred_lft forever

[root@pingtest-10-2-0-024 ~]# ping 10.0.0.172

PING 10.0.0.172 (10.0.0.172) 56(84) bytes of data.

64 bytes from 10.0.0.172: icmp_seq=1 ttl=62 time=6.87 ms

64 bytes from 10.0.0.172: icmp_seq=2 ttl=62 time=7.74 ms

64 bytes from 10.0.0.172: icmp_seq=3 ttl=62 time=10.9 ms

64 bytes from 10.0.0.172: icmp_seq=4 ttl=62 time=7.97 ms

64 bytes from 10.0.0.172: icmp_seq=5 ttl=62 time=8.11 ms

64 bytes from 10.0.0.172: icmp_seq=6 ttl=62 time=7.65 ms

^C

--- 10.0.0.172 ping statistics ---

6 packets transmitted, 6 received, 0% packet loss, time 5006ms

rtt min/avg/max/mdev = 6.876/8.221/10.954/1.283 msping応答が帰ってきました!

2.サブネット「10.2.0.0/24」上のインスタンスからも、AWS上のインスタンスへpingを打ってみます。

[root@pingtest-10-3-0-024 ~]# ip a

1: lo: <LOOPBACK,UP,LOWER_UP> mtu 65536 qdisc noqueue state UNKNOWN group default qlen 1000

link/loopback 00:00:00:00:00:00 brd 00:00:00:00:00:00

inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever

inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2: ens3: <BROADCAST,MULTICAST,UP,LOWER_UP> mtu 9000 qdisc pfifo_fast state UP group default qlen 1000

link/ether 02:00:17:00:76:00 brd ff:ff:ff:ff:ff:ff

inet 10.3.0.61/24 brd 10.3.0.255 scope global dynamic ens3

valid_lft 86212sec preferred_lft 86212sec

inet6 fe80::17ff:fe00:7600/64 scope link

valid_lft forever preferred_lft forever

[root@pingtest-10-3-0-024 ~]# ping 10.0.0.172

PING 10.0.0.172 (10.0.0.172) 56(84) bytes of data.

64 bytes from 10.0.0.172: icmp_seq=1 ttl=62 time=8.25 ms

64 bytes from 10.0.0.172: icmp_seq=2 ttl=62 time=7.64 ms

64 bytes from 10.0.0.172: icmp_seq=3 ttl=62 time=7.99 ms

64 bytes from 10.0.0.172: icmp_seq=4 ttl=62 time=7.96 ms

64 bytes from 10.0.0.172: icmp_seq=5 ttl=62 time=7.92 ms

^C

--- 10.0.0.172 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4005ms

rtt min/avg/max/mdev = 7.648/7.957/8.250/0.222 msこちらも問題なくping応答が返ることを確認できました!

まとめ

DRG、LPGを使用してハブ&スポーク構成を紹介させていただきました。

この構成を利用することで、各VCNにDRGをアタッチしなくてもVPN接続先、FastConnect接続先と疎通が可能です。

本記事がお役に立てれば幸いです。

最後まで読んでいただきありがとうございました!